サーバでコマンドの実行方法

ここで、私がサーバにログインして、 実行したコマンド (使用したコマンド) をご紹介する。

ただ、このページでお伝えする内容は、素人の方にはちょっと難しい。

システムエンジニアなど、サーバに詳しい人でなければ、実行するべきではないかもしれない。

私も、下記のコマンドは、サラリーマン時代の同期 (システムエンジニア) に教えてもらった。

このページでお伝えする内容は、少し難しいので、 「このような調査方法と確認方法がある」 という参考情報として、記載をしておこうと思う。

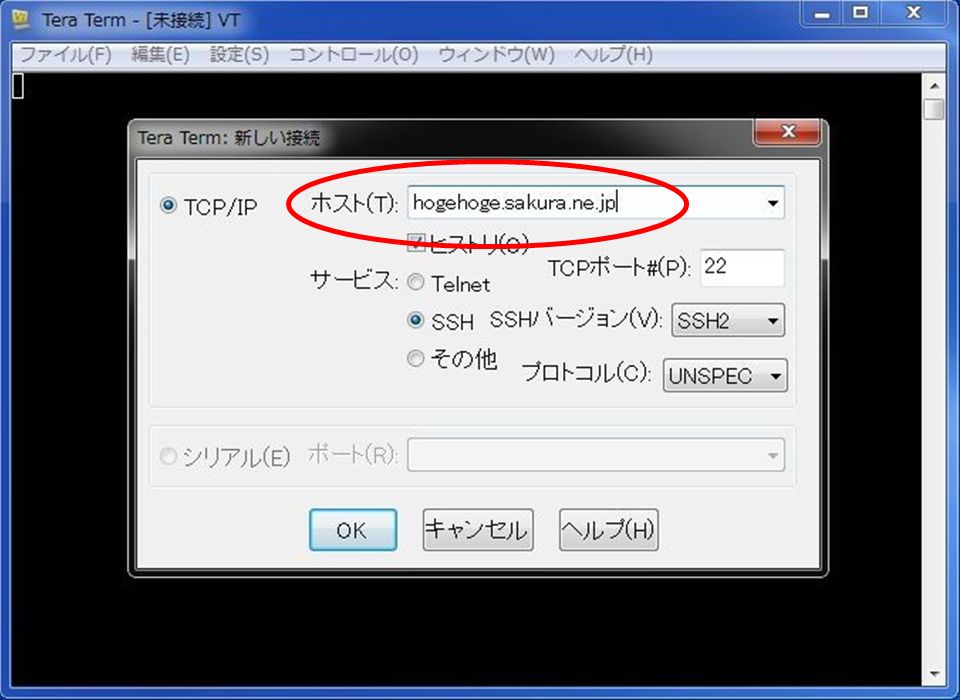

まず、サーバにログインするためには、「Tera Term」 のソフトを使う必要がある。

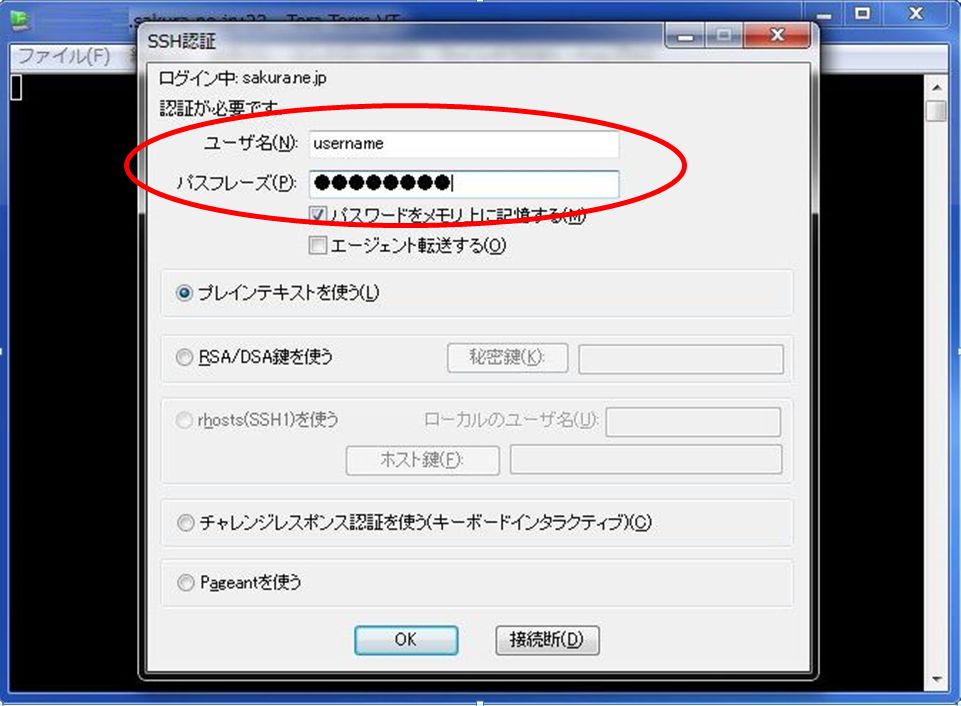

「Tera Term」 のソフトをパソコンにインストールして、 「ホスト名」 を入力し、その次に、 「ユーザー名」 と 「パスワード」 を入力すれば、サーバにログインすることができる。

▼「Tera Term」 を起動して、 「ホスト名」 を入力するときの画像 (画像が開きます)

▼「Tera Term」 で、 「ユーザー名」 と 「パスワード」 を入力するときの画像 (画像が開きます)

そして、サーバにログインしたら、まず、 「 pwd 」 と 「 ls -l 」 の2つのコマンドを実行する。

% pwd

/home/hogehoge

% ls -l

total 33506

drwx------ 5 toretama8 users 512 May 14 2012 MailBox

drwxr-xr-x 2 toretama8 users 512 May 5 2010 backup

drwx------ 2 toretama8 users 512 Feb 18 2010 db

drwxr-xr-x 5 toretama8 users 512 Mar 12 2010 local

drwxr-xr-x 3 toretama8 users 2560 Jun 22 00:08 log

drwxr-xr-x 7 toretama8 users 512 Jun 4 07:41 www

|

「 pwd 」 コマンドは、現在自分がいる位置を確認するコマンドで、「 ls -l 」 は、その自分がいるところに、どのようなファイルやフォルダがあるのかを確認するコマンドだ。

そして、この2つのコマンドを使って、 ホームページのデータが入っているフォルダ を、まず探すようにする。

ちなみに、レンタルサーバに、 「さくらレンタルサーバ」 を使用している場合は、 「 www 」というフォルダが、ホームページのデータが入っているフォルダだ。

なお、ホームページのデータが入っているフォルダの場所に移動するときは、「 cd 」 というコマンドを使用する。

たとえば、 /home/hogehoge というフォルダの下に、ホームページのデータが入っているフォルダ( www )がある場合は、「 cd /home/hogehoge 」と実行する。

次に、ホームページのデータが入っているフォルダを見つけたら、下記のコマンドを実行する。

% find www -mmin -600 -ls

25648172 12 -rw-r--r-- 1 toretama users 5946 Jun 2 06:41 www/life-english/map.html

25648174 28 -rw-r--r-- 1 toretama users 13581 Jun 2 06:41 www/life-english/page2.html

25648175 28 -rw-r--r-- 1 toretama users 12636 Jun 2 06:41 www/life-english/page3.html

25648176 20 -rw-r--r-- 1 toretama users 10073 Jun 2 06:41 www/life-english/page4.html

25648180 20 -rw-r--r-- 1 toretama users 9750 Jun 2 06:41 www/life-english/side.html

|

このコマンドは、 600分以内 (つまり10時間以内) に変更されたファイルの一覧を、ホームページのデータが入っているフォルダ( www ) の中から探すコマンドだ。

これによって、 ウィルスによって改ざんされたと思われるファイル (直近で変更されたファイル) の一覧 が分かる。

あとは、確認作業として、下記のコマンドで、 悪意のあるソースコード を見つけるのも良い。

% grep -rl "<script type="text/javascript" language="javascript" >" www

% grep -rl "sp="split";" www

% grep -rl "for(i=2-2;-i+1307!=0;i+=1)" www

% grep -rl "harav" www

% grep -rl "cnt.php" www

% grep -rl "try{document;}catch(wb)" www

% grep -rl "0c0896" www

|

これらのコマンドは、 「 www 」 というフォルダの中にあるすべてのファイルから、悪意のあるソースコードの文字列を探すコマンドだ。

たとえば、私が感染したウィルスが入れた 「悪意のあるソースコード」 には、 「0c0896」 という文字列があった。

そこで、たとえば一番下の、 「 grep -rl "0c0896" www 」 というコマンドを実行すると、下記のように表示される。

% grep -rl "0c0896" www

www/server/list.html

www/server/edit.html

www/mova/index.html

www/mova/php/tmpl/error.tpl

|

コマンドを実行し、上記のようにファイルが表示された場合は、 このファイルの中に、「0c0896」 という文字列がある 、ということだ。

あとは、そのファイルをパソコンにダウンロードして、テキストエディタで開き、悪意のあるソースコードを削除すればよい。

サーバ上で、このようなコマンドを実行することは、少し難しいが、参考情報として、記載しておくことにする。

なお、サーバ上でコマンドを実行したことによって、いかなる損害が出ても、私は責任を持てないので、ご了承いただきたい。(自己責任でお願いします)

|